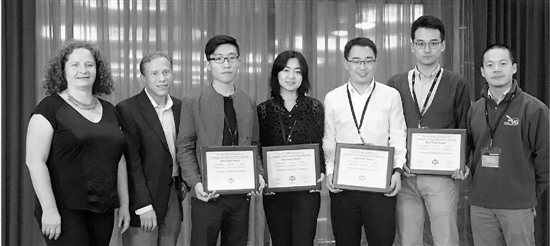

徐文渊(中)和她的团队拿着奖状。

浙江在线11月20日讯(浙江在线记者 王湛 通讯员 郑淑婧 吴荃雁 周炜)短信提示音响起,你打开手机,发现自己收到了一条自己并不知情的消费信息。惊慌失措地给银行打电话,你得知自己并没有被盗卡。消费记录显示这笔支付是你在亚马逊网站上,用自己的账号完成的。

是谁动了你的银行卡?是怎么做到的?

来自浙江大学电气工程学院的徐文渊老师团队(USSLAB)发现:利用海豚音攻击(即超声波攻击),在手机主人不知觉的情况下启动智能电子设备的语音识别系统,远程操控Siri、Hivoice等语音助手,下达指令,并不是一件难事。

最近,他们的论文《Dolphin Attack:Inaudible Voice Commands(海豚音攻击:听不见的语音指令)》,经层层选拔,从846篇论文中脱颖而出,获得了全球信息安全领域四大顶级学术会议之一的ACM CCS2017最佳论文奖,在国内高校和研究机构中首开先例。

从846篇论文中胜出

浙大团队首开先例

在浙大附小念小学,在浙大附中念中学,又在浙大完成了本科和硕士阶段,赴美读博教书,再通过“青年千人”计划回到浙大,徐文渊的人生轨迹与浙大牵绊颇深。而这一次,浙大的论文获奖,徐文渊功不可没。

从投稿的846篇论文中评选出151篇入围,再评选出11篇作为获奖的候选名单参加颁奖晚宴,那时徐文渊还没想过自己的团队会拿奖。直到大屏幕的“最佳论文奖”显示出徐文渊团队的名字时,她一直以来紧张的心情才渐渐被开心和激动所取代。

人耳的听觉频率范围通常在20~20000赫兹之间,高于20000赫兹的声波被称作超声波。自然界的许多动物,如蝙蝠、飞蛾,都能发送超声波,并借此定位、通信。在这类动物中,海豚的超声语言最为复杂,它们能利用超声波相互交流、展开讨论。

海豚音攻击,本质上是超声波攻击。徐文渊的团队所做的研究,就是想要检验是否可以在无声(超声波)条件下控制语音识别系统执行相应指令。

常见的语音识别系统,包括苹果Siri、三星Samsung S Voice、华为HiVoice、谷歌Google Now、亚马逊Alexa等,通常由三个子系统组成:声音捕捉、语音识别和命令执行。

简单来说,智能设备可以利用麦克风捕捉声音信号,而后接受语音指令,并将其转换成文本,执行命令。

“我们做的事情就是在麦克风录音那一段。”徐文渊介绍,他们使用的设备可以发送超声波信号,并在其中加载语音信号。

麦克风能采集的声音信号远大于人耳的听觉频率,因而能够接收超声波信号。在录制指令的过程中,它能将不同频率的声音混频,从而将超声波指令转换为正常指令,并最终以正常指令的形式输出。这便为海豚攻击的实现创造了可能。

“黑”进语音助手系统

利用麦克风漏洞

“安全领域当中有个说法叫做‘未知攻,焉知防’,所以我们经常以攻击者角度考虑问题。”徐文渊及其带领的团队所做的工作类似“白帽黑客”,即用攻击的手段测试某一系统的性能,判定它们能够承受入侵的强弱程度。

海豚音攻击的灵感来源于去年下半年的一次内部研讨:“我们实验室每周都会研讨,然后大家进行头脑风暴,讨论后就觉得做语音助手这个很可行。”

因为,他们发现,你的手机可以背着你“干坏事”:上购物网站下单,逐个把图片和文档打开,呼叫你的通讯录里朋友的电话……而这些,都是通过你的手机麦克风进行的——一项项指令来自超声波,它听得见,你听不见。

徐文渊说,现在,大部分智能手机都有语音助手,使用者无需动手只需动口,便能让电子设备做这做那。“我们就是‘黑’进语音助手系统,利用麦克风的一个硬件漏洞,让‘语音助手’接收并执行超声波指令。”

在实验中,团队成功攻击了谷歌、亚马逊、微软、苹果、三星、华为等品牌的多个语音助手产品,谷歌的Google Assistant、苹果的Siri、亚马逊的Alexa、三星的S Voice、微软的Cortana、华为的HiVoice无一“幸免”。

在本次获奖的论文中,他们提出了两种预防海豚音攻击的有效途径。一种是通过改进硬件设备,如使用无法接受超声波的麦克风设备;另一种则通过开发能够检测、甄别真声与超声波注入声音的软件,使语音助手能够杜绝由超声波发出的指令。

对智能设备用户而言,想要预防海豚音攻击,还有一种更彻底的方法。徐文渊说:“你可以关掉语音助手功能,这只需要几秒钟。”

目前,不少企业已与徐文渊的实验室取得联系,委托他们检测企业设备是否存在安全隐患。

凡注有"浙江在线"或电头为"浙江在线"的稿件,均为浙江在线独家版权所有,未经许可不得转载或镜像;授权转载必须注明来源为"浙江在线",并保留"浙江在线"的电头。